Sicher. Offen. Stackable.

Sicher. Offen. Stackable. – Die resiliente Datenplattform

Die Stackable Data Platform

Stackable's Engagement für Datensicherheit

Im heutigen digitalen Zeitalter, in dem prominente Angriffe wie Log4Shell , die xz-Backdoor oder der SolarWinds-Hack für Schlagzeilen sorgen, ist die Bedeutung der Lieferkettensicherheit, der sog. Supply Chain Security, noch nie so deutlich geworden.

Wir sind uns bei Stackable als Anbieter von Datenplattformen, die große Mengen potenziell sensibler Daten verarbeiten, unserer kritischen Rolle bewusst, die wir in dieser Kette spielen.

Deshalb möchten wir gerade in Zeiten, in denen Vorschriften wie der EU Cyber Resilience Act (CRA) und die US President’s Executive Order (EO) 14028 on Improving the Nation’s Cybersecurity Unternehmen immer stärker dazu antreiben, ihre Sicherheitsniveaus zu erhöhen, der Stackable-Community unser starkes Engagement für Sicherheit näher erläutern.

Der Sicherheitsansatz von Stackable

Unsere Initiativen zur Supply Chain Security

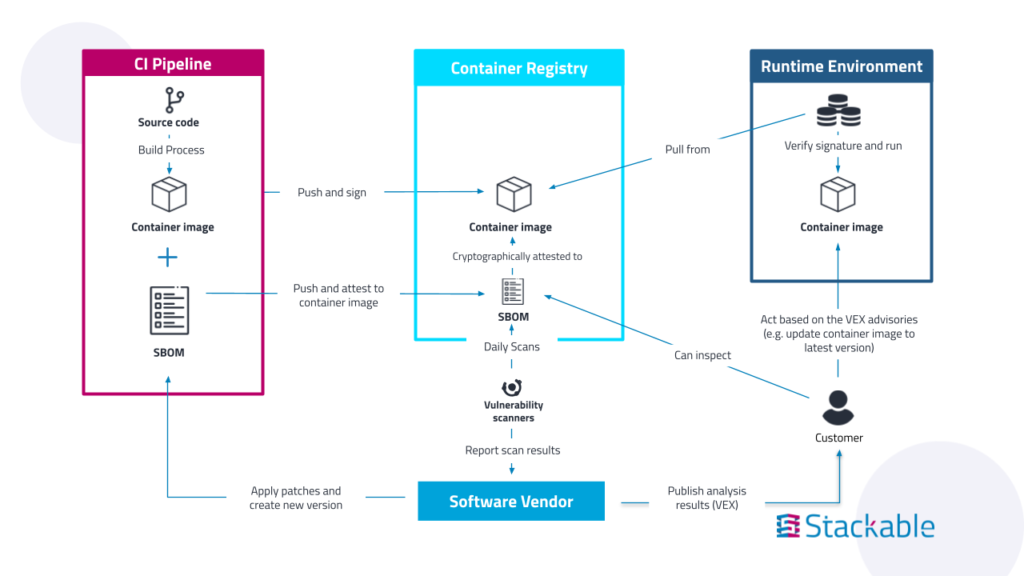

Bei Stackable arbeiten wir gerne mit diesem verteilen Ansatz von Verantwortlichkeit, wenn es um moderne Supply Chain Security geht:

Um die Supply Chain Security sicherzustellen setzen wir eine Reihe von Maßnahmen um:

- Veröffentlichung von signierten SBOMs (Software Bill of Materials): Da unser gesamter Code vollständig Open Source ist, war die Transparenz darüber, welche Komponenten wir verwenden, ohnehin immer gegeben. Mit SBOMs machen wir diese Informationen maschinell lesbar und viel einfacher zugänglich.

- Tägliche Schwachstellenscans: Unsere Produkte werden täglich mit mehreren Scannern gescannt, um Schwachstellen zeitnah zu identifizieren und zu beheben. Darüber hinaus verfolgen wir relevante Mailinglisten, die sicherheitsrelevante Informationen über die Tools veröffentlichen, die wir in unserer Plattform verwenden.

- Kritische Schwachstellenanalyse: Wir priorisieren und analysieren kritische Schwachstellen anhand diverser Metriken, um Risiken effektiv zu mindern.

- Schlüssellose Signierung (keyless signing): Alle unsere Container-Images und Helm-Charts werden mit Cosign innerhalb von Github Actions signiert, um ihre Integrität und Authentizität sicherzustellen.

- Sicherung unserer CI auf Github: Wir setzen Multi-Faktor-Authentifizierung (MFA) und verifizierte Commits ein, um unsere CI-Prozesse (Continuous Integration) zu schützen.

Datensicherheit zur Laufzeit

Neben der Sicherheit in der Software Supply Chain bietet die Stackable Data Platform auch zur Laufzeit verschiedene sicherheitsrelevante Schutzfunktionen:

- Integration von Open Policy Agent: Unsere Plattform umfasst die richtlinienbasierte Autorisierung zur Steuerung von Zugriff und Betrieb.

- Kerberos, OIDC, LDAP und mehr: Wir unterstützen Kerberos, LDAP und OpenID Connect (OIDC) als sichere und branchenübliche Authentifizierungsmechanismen.

- Zeilen- und spaltenbasierte Sicherheit: Zur Einhaltung von Vorschriften wie der DSGVO bieten wir Möglichkeiten zur Implementierung zeilen- und spaltenbasierter Sicherheit und Maskierung. Dadurch wird sichergestellt, dass sensible Informationen wie E-Mail-Adressen angemessen geschützt sind und bestimmte Daten nur autorisierten Teams zugänglich sind.

- Sichere TLS-Konfiguration: Standardmäßig verwendet unsere Plattform eine sichere TLS-Konfiguration, um Daten während der Übertragung zu schützen.

- Benutzerdefinierte Ressourcendefinitionen (CRDs) : CRDs erlauben es, die Sicherheitskonfiguration anzupassen und machen es somit einfach und flexibel, die spezifischen Sicherheitsanforderungen einer Datenarchitektur zu erfüllen. Da die gesamte Konfiguration als Code gespeichert wird, kann sie versioniert, geprüft und gelintet werden und ihr Evolutionsprozess ist nachvollziehbar.

- Unterstützung für Air-Gapped-Umgebungen : Die Stackable Data Platform kann in Air-Gapped-Umgebungen (Umgebungen ohne Zugriff auf das Internet) betrieben werden, wodurch das Risiko von Angriffen über das Internet oder Datenlecks ins Internet eliminiert wird.

Ausblick

Wir glauben, dass Sicherheit eine kontinuierliche Reise und kein Ziel ist. Unser Team arbeitet daher fortwährend daran, unsere Sicherheitsmaßnahmen weiter zu verbessern. Reproduzierbare Builds, transitive SBOMs, SLSA, TACOS, VEX und CSAF sind nur einige der Initiativen, an denen wir aktiv arbeiten. Wir planen auch in der Zukunft kontinuierlich Informationen über unsere Fortschritte in diesen Bereichen zu veröffentlichen.

Wir unterstützen Dich...

Beratung für sichere Datenplattformen

Unser Professional Services-Team steht Dir gerne bei Deinen individuellen Sicherheitsanforderungen zur Seite.

Vom initialen sicheren Plattformdesign, über die Unterstützung bei der Implementierung bis hin zur Sicherheitsbewertung bestehender Installationen bieten wir ein breites Spektrum an Dienstleistungen für sichere Datenplattformen an.

Wir möchten, dass Du die beste Stackable-Erfahrung hast, ohne die Sicherheit deiner Datenplattform zu gefährden.

Sicherheit in der Community Edition & mehr

Selbst unsere Community Edition profitiert bereits von unserem Software Vulnerability Management. Mit proaktiver Überwachung und detaillierten SBOMs bieten wir einen klaren Überblick und Kontrolle über potenzielle Schwachstellen und sorgen so für eine sicherere und resilientere Datenarchitektur ohne zusätzliche Kosten.

Erhalte darüber hinaus Zugriff auf unsere veröffentlichten Vulnerability Exploitability eXchange (VEX)-Informationen für Open-Source-Daten-Apps, indem Du eines unserer kommerziellen Angebote abonnierst.

Glossar

VEX (Vulnerability Exploitability eXchange): Ein Softwareanbieter kann Informationen über Schwachstellen in seinen Produkten in Form von VEX veröffentlichen. Ziel ist es, zusätzliche, kontextbezogene Informationen zu den öffentlich zugänglichen allgemeinen Informationen bereitzustellen, die beispielsweise von NVD bereitgestellt werden. Benutzer der Software können produktspezifische, sicherheitsrelevante Informationen wie mögliche Bedrohungen, Abhilfemaßnahmen, Fehlalarme oder verfügbare Patches erhalten. VEX selbst ist kein spezifisches Format, sondern wird über Formate wie CSAF, OpenVEX oder CycloneDX verbreitet.

Eine SBOM (Software-Bill-of-Materials, frei übersetzt „Software-Stückliste“) ist eine detaillierte Inventarliste, die die in einem Softwareprodukt oder -system verwendeten Komponenten, Bibliotheken und Abhängigkeiten auflistet. Es bietet Transparenz und Einblick in die Software-Lieferkette und unterstützt das Risikomanagement, die Erkennung von Schwachstellen und Compliance-Bemühungen. SBOMs werden für die Cybersicherheit und die Gewährleistung der Integrität und Sicherheit von Software während ihres gesamten Lebenszyklus immer wichtiger.

Eine Kubernetes CRD (Custom Resource Definition) erweitert die Kubernetes-API, um benutzerdefinierte Ressourcen zu unterstützen, sodass Benutzer ihre eigenen Ressourcentypen neben nativen Kubernetes-Objekten definieren und verwalten können. Im Fall von Stackable liefert die Stackable Data Platform vordefinierte CRDs aus, um Benutzern das Erreichen einer bestimmten Konfiguration zu erleichtern, indem sie diese auf einer hohen Ebene über die CRD festlegen und die Stackable-Operatoren sich um die Details kümmern. Beispiele wären eine Authentifizierungsklasse oder ein Zookeeper-Cluster .

CSAF (Common Security Advisory Framework) ist ein standardisiertes Format zur Dokumentation und Weitergabe von Sicherheitshinweisen und Schwachstellen-relevanten Informationen in der gesamten Cybersicherheits-Community. Es bietet eine strukturierte Möglichkeit, wichtige Informationen zu Sicherheitsproblemen zu übermitteln, einschließlich Details wie betroffene Softwareversionen, Schweregradbewertungen und Abhilfestrategien.

SLSA (Supply-Chain Levels for Software Artifacts) ist ein Rahmenwerk zur Bewertung der Sicherheit und Integrität von Software-Lieferketten. Es definiert eine Reihe von Reifegraden und Anforderungen, die Unternehmen umsetzen können, um die Vertrauenswürdigkeit ihrer Softwareartefakte während des gesamten Entwicklungs- und Verteilungsprozesses zu verbessern.

Ähnlich wie SLSA ist TACOS (Trusted Attestation and Compliance for Open Source) ein Framework zur Verbesserung der Sicherheit von Software-Lieferketten. Während sich SLSA auf die Bescheinigung der Herkunft von Artefakten konzentriert, konzentriert sich TACOS auf die Bescheinigung sicherer Entwicklungspraktiken in Open Source.

Let's get in contact!

Wie können wir unterstützen?

Kontaktiere Lars:

Lars Francke

CTO & Co-Founder von Stackable

Zum Newsletter anmelden

Newsletter

Zum Newsletter anmelden

Mit dem Stackable Newsletter bist Du immer auf dem Laufenden, wenn es um Updates rund um Stackable geht!